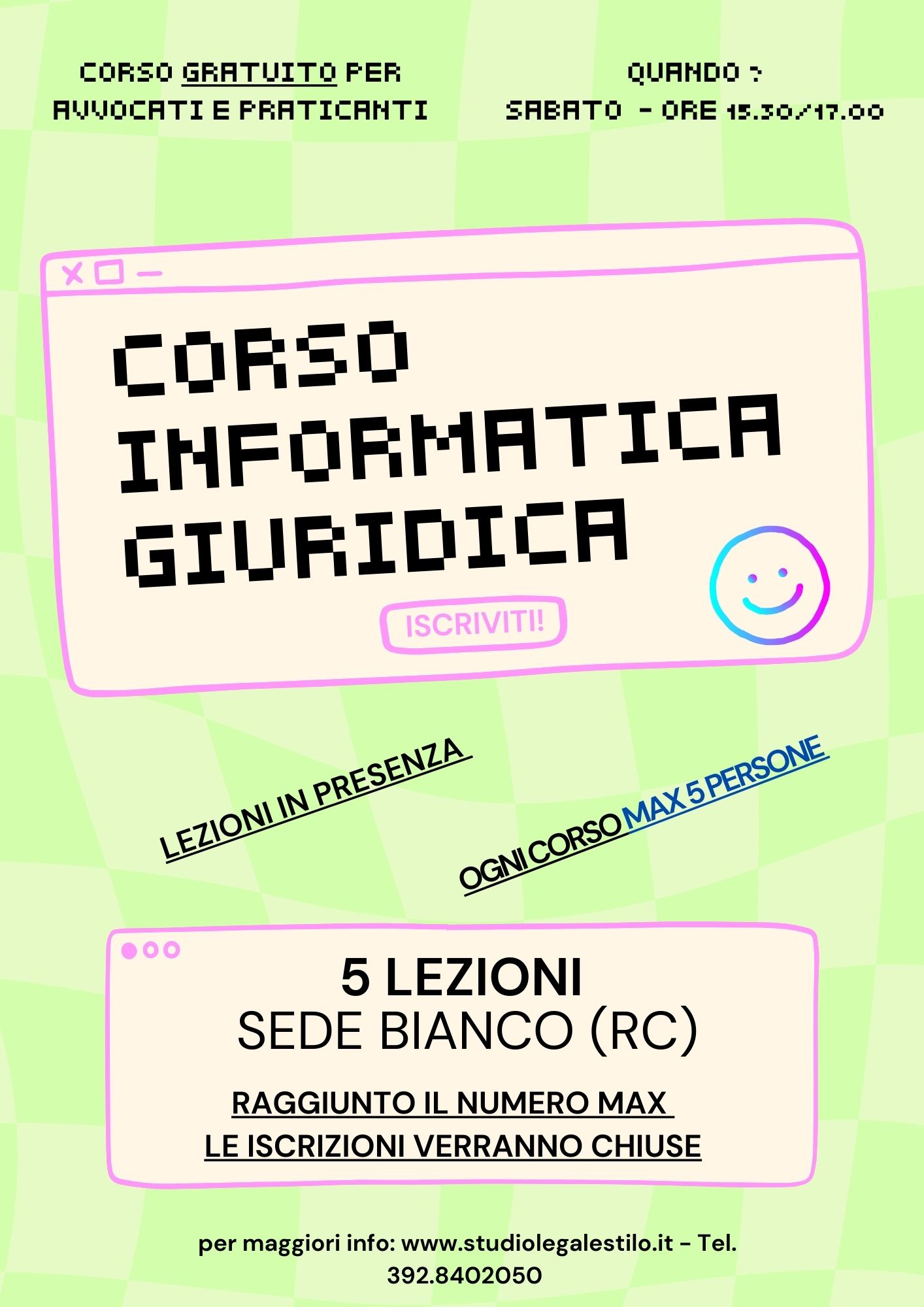

L’avv. Leo Stilo avvia una nuova iniziativa in ambito formativo rivolto agli avvocati e ai praticanti avvocati.

Le lezioni si svolgeranno sabato pomeriggio.

Ogni classe del corso sarà costituita da massimo 5 professionisti.

Le iscrizione verranno accettate in ordine cronologico.

L’orario della prima classe è 15.30/17.00.

In ipotesi di iscrizione di ulteriori 5 professionisti (oltre i primi 5 costituenti la prima classe) si formerà una seconda classa che farà lezione, sempre di sabato, dalle 17:00/18.30.

ISCRIZIONI CHIUSE PER RAGGIUNGIMENTO DEL NUMERO MAX GRAZIE

CLICCARE PER L’ISCRIZIONE

CONTENUTI DEL CORSO:

Introduzione al corso

- Il doppio volto dell’ICT

- I pericoli della libertà digitale

Dal sistema binario all’algebra di Boole

- L’incontro tra la logica e la matematica

- L’algebra di Boole tra variabili e operatori

L’algoritmo giuridico

- L’algoritmo giuridico

- Il sogno di Leibniz

Intelligenza artificiale e diritto

- Le riflessioni di Luigi Viola (giustizia predittiva)

- Giurimatrix (assistente legale basato sull’intelligenza artificiale)

Algoritmo tra bias e principio di non discriminazione

- Il principio di non discriminazione algoritmica

- La trasparenza: valore-chiave dell’IA nella PA

L’autonomia tecnica e giuridica del software

- Un’autonomia giuridica guadagnata sul mercato

- L’autonomia tecnica del software

E-commerce tra social media, metaverso, blockchain e NFT

Società, commercio e mercato

- L’Unione Europea tra IA ed e-commerce

Il settore digitale: l’avvento del Digital Act

- Il Digital Services Act (DSA)

- Il Digital market act (DMA)

- Il meccanismo di risposta alle crisi

La velocità dei Cyber-mercanti

- Il commercio elettronico tra fiducia e sicurezza

- La velocità dei cyber-mercanti

Introduzione al Metaverso

- Una realtà che continua motu proprio

- Ubiquitous computing

- L’identità e la costruzione di un avatar

L’asset digitale tra virtual real estate, moda e arte

- Virtual real estate

- Synthtravel

- Arte, musica e moda: l’asset della creatività

- Gaming & Entertainment

Cyber security e computer crimes

Introduzione alla sicurezza informatica

- L’integrità e l’autenticità dei dati

- La paternità e la non ripudiabilità del dato

- La sicurezza fondamento della fiducia dell’e-commerce

Le fonti del danno informatico

- Alle origini dei “Virus”

- Antivirus e metodi di identificazione del Malware

- L’era dei Worm…e le vulnerabilità della rete

Trojan horse, rootkit, bootkit e spyware

- Trojan horse, rootkit e bootkit

- Spyware: l’arma stealth dai mille untori

- Le origini del freeware

- Adware e banner…inizia la caccia ai dati personali

I dati e le informazioni tra Ransomware e Spamming

- I dati personali come “bene” di scambio

- Spamming

- Il ransomware e le (minime) misure di sicurezza

- Password e Passphrase.

Attacchi informatici e truffe telematiche

- Attacchi informatici

- Hijacking, Spoofing, Sniffing e Blended threats

Le truffe nel www: alcuni esempi

- Social engineering e scam

- Phishing

- Il danno informatico e le fake news

Alcune fonti ulteriori… di danno nel web

Trattamento dati personali tra data protection e privacy

Il regolamento generale per la protezione dei dati personali

- Le definizioni del regolamento (UE) 2016/679

- Organigramma Privacy

- Accountability

- Dal right to privacy al diritto all’autodeterminazione informativa

Informativa e diritto di accesso

- Informazioni, comunicazioni e modalità trasparenti per l’esercizio dei diritti dell’interessato

- Informazioni ex art. 13 reg. (UE) 2016/679

- Informazioni ex art. 14 reg. (UE) 2016/679

- Diritto di accesso e diritto di rettifica

Il diritto all’oblio e il trattamento di categorie particolari di dati personali

- Diritto alla cancellazione e diritto di limitazione di trattamento

- Diritto all’oblio nella società dell’informazione

- Diritto alla portabilità dei dati

- Diritto alla deindicizzazione

- Trattamento di categorie particolari di dati personali

Privacy tra design e default

- Privacy by design

- Privacy by default

- Data breach

- Trasferimenti di dati personali verso paesi terzi

I dati personali nelle decisioni automatiche

- Profilazione

- Processo decisionale automatizzato

- Decisioni basate unicamente sul trattamento automatizzato

La tutela del minore nell’ambito del trattamento dei dati

- La colpa di un diritto “tagliato e cucito” su misura degli adulti

- Minori tra decisioni automatiche e profilazione

- L’età del consenso dei minori in relazione ai servizi della società dell’informazione

- Notizie o immagini relative a minori

Altri argomenti in tema di trattamento dei dati personali

- La tutela delle persone decedute

- L’accesso a documenti amministrativi nel Codice privacy

- Cookie, l’incompreso

La Pubblica Amministrazione Digitale

Dall’amministrazione digitale all’amministrazione algoritmica

- L’avvento dell’amministrazione digitale

- Trasparenza e riservatezza

- L’amministrazione algoritmica

l documento informatico

- Introduzione al documento informatico

- La crittografia quale fondamento della firma elettronica

- Crittografia asimmetrica (a doppia chiave)

- Documento informatico tra scrittura privata e documento amministrativo

Firme elettroniche e Regolamento eIDAS

- Copia informatica e copia analogica

- Firme elettroniche e firme digitale

- Il regolamento eIDAS e il principio di non discriminazione del valore giuridico delle firme elettroniche.

- Duplicati informatici e riproduzioni informatiche

Posta Elettronica Certificata (PEC)

- Introduzione e aspetti tecnici della PEC

- Il valore probatorio della posta elettronica ordinaria

- Alcuni chiarimenti pratici sulla PEC

Identità digitale tra CIE, SPID e CNS

- Diritto all’uso delle tecnologie

- Identità digitale

- Carta di Identità Elettronica (CIE)

- SPID

OBIETTIVI FORMATIVI DEL CORSO

Il corso ha l’obiettivo di far conseguire i seguenti risultati formativi:

- Con riferimento alla conoscenza e capacità di comprensione:

a. acquisire un supporto cognitivo di base al fine di elaborare una chiave di lettura critica dei fenomeni giuridici legati allo sviluppo delle tecnologie informatiche;

b. conoscere i principi fondamentali dell’informatica giuridica;

c. conoscere gli istituti che comunemente vengono ricondotti nell’ambito della materia;

d. conoscere l’interpretazione offerta dalla dottrina e dalla giurisprudenza in merito ai diversi istituti.

- Con riferimento alla conoscenza e capacità di comprensione applicate:

a. capacità di contestualizzare e confrontare i vari istituti giuridici;

b. sapere interpretare i principi posti a fondamento della materia e applicarli alle fattispecie concrete;

c. capacità di individuare relazioni e collegamenti tra i vari istituti.

- Con riferimento all’autonomia di giudizio:

a. capacità di formulare autonomi giudizi su fattispecie concrete poste tra diritto e informatica;

b. capacità di coniugare nelle scelte di giudizio gli aspetti giuridici con quelli informatici grazie a un approccio multidisciplinare;

c. capacità di cogliere gli aspetti etici nel dibattito sulle moderne tecnologie.

4. Con riferimento alle abilità comunicative:

a. comprensione e utilizzo della corretta terminologia tecnico-giuridica tale da consentire, in forma scritta o verbale, un’adeguata presentazione degli argomenti trattati in ambito professionale, didattico e lavorativo;

b. le nozioni apprese consentiranno di condividere le conoscenze acquisite e di usarle in piena autonomia;

c. verrà acquisita la terminologia giuridica e informatica relative agli argomenti affrontati.

- Con riferimento all’abilità ad apprendere:

a. autonomia nell’utilizzo del materiale e negli strumenti didattici presenti in piattaforma;

b. conoscenza dei principi generali che regolano la materia idonea a consentire un percorso autonomo di studio e approfondimento;

c. capacità di ricercare nelle banche dati online informazioni legate alla normativa e alla giurisprudenza.